网站被攻击!很多字段注入style危险字符串

日期:2014-05-17 浏览次数:21013 次

网站被攻击!很多字段注入style危险字符串!求救

服务器是 windows server 2008 IIS 7.5 数据库SQL 2005 .Net 3.5

很多地方都用了参数化 就是为了防注入

除了前台的查询 但是查询的参数都考虑到危险 过滤了(我知道过滤不能做到100%防注入)

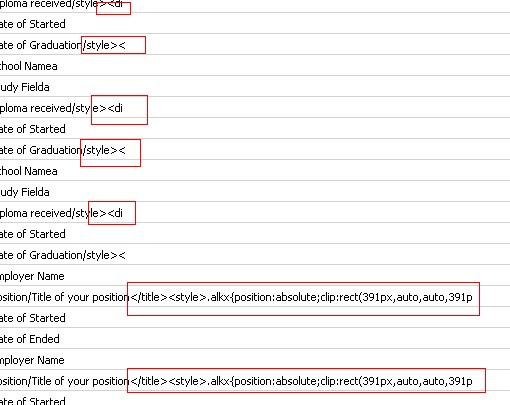

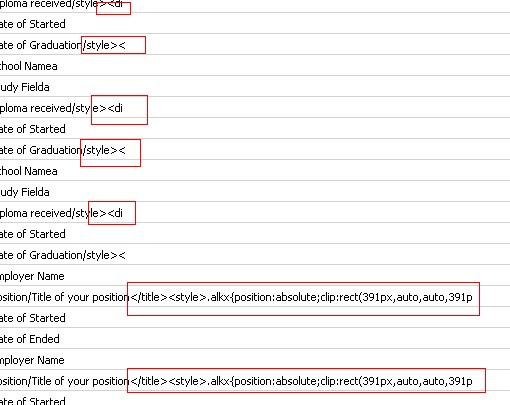

数据中被插入的注入字符串 如下

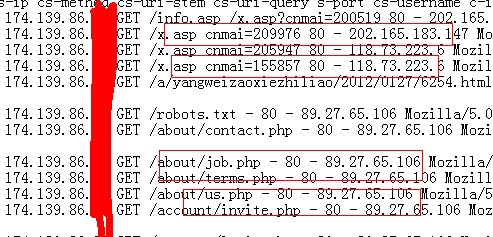

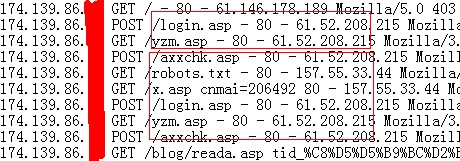

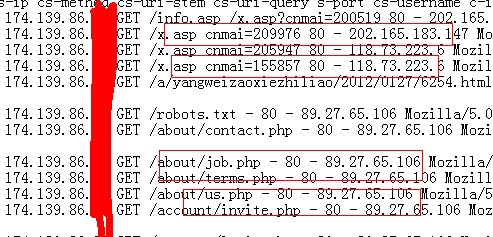

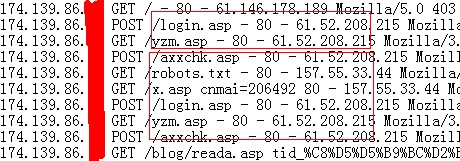

IIS 日志 我发现很多x.asp 木马!如下

我通过IIS日志 屏蔽了一些危险的IP 但这个方法 只能暂时解决问题 攻击者换个IP就没用了

求大神赐教啊

------解决方案--------------------

远离asp、远离php。

------解决方案--------------------

我们只有在使用第三方、最不需要技术的人那里,才使用php。

否则,请使用千锤百炼的真正的开发工具。

------解决方案--------------------

这又不是sql注入,参数化有什么用。

你可以写一个isapi过滤器,禁止客户端post带有< >的文本标记(转义成< >)

------解决方案--------------------

反正你写了过滤器,不管是什么前台后台,统统过滤了。

------解决方案--------------------

用VB6 VC6或者Delphi。VB6和VC6内置模板,创建了看下代码就知道了。

------解决方案--------------------

被挂木马了,你怎么防御也没用。

人家用肉鸡来攻击的。

注意哦,过滤字符串是对付测试员的,没法对付有经验的。

代码弄成16进制也一样能执行。CSDN经常被这样QJ。

------解决方案--------------------

嗯,写好了添进去。

另外服务器本身是否有感染病毒。也就是这些东西是服务器上本身的程序写入的。

------解决方案--------------------

request.postdata.replace(...)

------解决方案--------------------

------解决方案--------------------

是通过网站注入的还是直接进入的服务器?

------解决方案--------------------

主要寻找被黑的根本原因,不能只做周边的防御。

------解决方案--------------------

安全做的这么好,是怎么上传上来的?

楼主是不是后台有些地方用来第三方的编辑器而没有做身份验证?(比如fckedit或者CuteEditor)我就遇到过,因为后台编辑器没有做身份验证(可以直接访问编辑器下面的某个功能文件,比如编辑器上传图片的aspx,从而被上传上来木马文件,不过幸亏服务器装的是mcafee,规则设置非常严,上传上来就被删除了)。后来在编辑器目录下面设置web.config,需要做form验证以后再也没遇到过被上传木马文件的事情了。

------解决方案--------------------

永远不要相信你的网站是安全的。防火墙只是虚张声势罢了。

网站停了 。清理一下后门程序吧。 在检查一下 服务器的user。

------解决方案--------------------

竟然不是注入。。

竟然不是注入。。

------解决方案--------------------

这是个挺痛苦的经历。

------解决方案--------------------

我记得IIS从6.0开始,就默认是不启用asp的,把asp文件传上去也运行不了,你既然是.net开发的网站,干吗要启用asp,而且最后一张图中显示的全是asp文件,不可能这些文件全是攻击者上传的文件吧?

------解决方案--------------------

服务器是 windows server 2008 IIS 7.5 数据库SQL 2005 .Net 3.5

很多地方都用了参数化 就是为了防注入

除了前台的查询 但是查询的参数都考虑到危险 过滤了(我知道过滤不能做到100%防注入)

数据中被插入的注入字符串 如下

IIS 日志 我发现很多x.asp 木马!如下

我通过IIS日志 屏蔽了一些危险的IP 但这个方法 只能暂时解决问题 攻击者换个IP就没用了

求大神赐教啊

------解决方案--------------------

远离asp、远离php。

------解决方案--------------------

我们只有在使用第三方、最不需要技术的人那里,才使用php。

否则,请使用千锤百炼的真正的开发工具。

------解决方案--------------------

这又不是sql注入,参数化有什么用。

你可以写一个isapi过滤器,禁止客户端post带有< >的文本标记(转义成< >)

------解决方案--------------------

反正你写了过滤器,不管是什么前台后台,统统过滤了。

------解决方案--------------------

用VB6 VC6或者Delphi。VB6和VC6内置模板,创建了看下代码就知道了。

------解决方案--------------------

被挂木马了,你怎么防御也没用。

人家用肉鸡来攻击的。

注意哦,过滤字符串是对付测试员的,没法对付有经验的。

代码弄成16进制也一样能执行。CSDN经常被这样QJ。

------解决方案--------------------

嗯,写好了添进去。

另外服务器本身是否有感染病毒。也就是这些东西是服务器上本身的程序写入的。

------解决方案--------------------

request.postdata.replace(...)

------解决方案--------------------

------解决方案--------------------

是通过网站注入的还是直接进入的服务器?

------解决方案--------------------

主要寻找被黑的根本原因,不能只做周边的防御。

------解决方案--------------------

安全做的这么好,是怎么上传上来的?

楼主是不是后台有些地方用来第三方的编辑器而没有做身份验证?(比如fckedit或者CuteEditor)我就遇到过,因为后台编辑器没有做身份验证(可以直接访问编辑器下面的某个功能文件,比如编辑器上传图片的aspx,从而被上传上来木马文件,不过幸亏服务器装的是mcafee,规则设置非常严,上传上来就被删除了)。后来在编辑器目录下面设置web.config,需要做form验证以后再也没遇到过被上传木马文件的事情了。

------解决方案--------------------

永远不要相信你的网站是安全的。防火墙只是虚张声势罢了。

网站停了 。清理一下后门程序吧。 在检查一下 服务器的user。

------解决方案--------------------

竟然不是注入。。

竟然不是注入。。------解决方案--------------------

这是个挺痛苦的经历。

------解决方案--------------------

我记得IIS从6.0开始,就默认是不启用asp的,把asp文件传上去也运行不了,你既然是.net开发的网站,干吗要启用asp,而且最后一张图中显示的全是asp文件,不可能这些文件全是攻击者上传的文件吧?

------解决方案--------------------

免责声明: 本文仅代表作者个人观点,与爱易网无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。